Heidi Cortés

Gerente de comunicación corporativa de Symantec en México

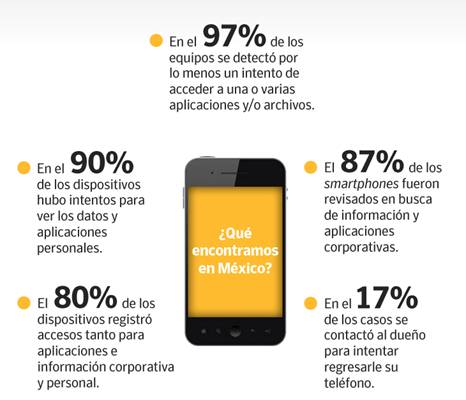

• De cada 6 teléfonos que se pierden en México, sólo en 1 caso se intenta contactar al dueño para regresarlo

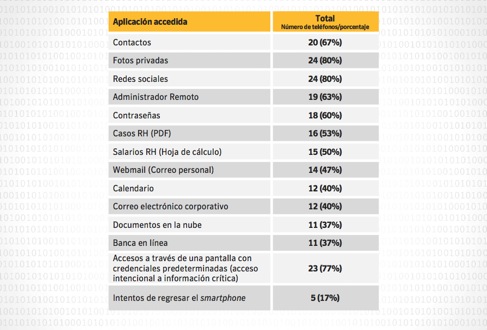

• Honey Stick es un experimento en el cual fueron «extraviados» intencionalmente 30 smartphones en Guadalajara, Monterrey y el D.F.

• En el 97% de los casos, la persona que encontró el teléfono buscó información dentro de él.

• Costo del cibercrimen en México: $3 mil millones de dólares

• Usuarios de smartphones que han experimentado cibercrimen en los últimos 12 meses: 51%

• Honey Stick es un experimento en el cual fueron «extraviados» intencionalmente 30 smartphones en Guadalajara, Monterrey y el D.F. para saber ¿qué pasa si perdemos o nos roban un smartphone?, ¿qué le sucedería a nuestra información?

• En promedio, en la mitad de los teléfonos se detectó el primer intento de acceso 35 minutos después de que fueron «olvidados».

RECOMENDACIONES

1. Para los usuarios

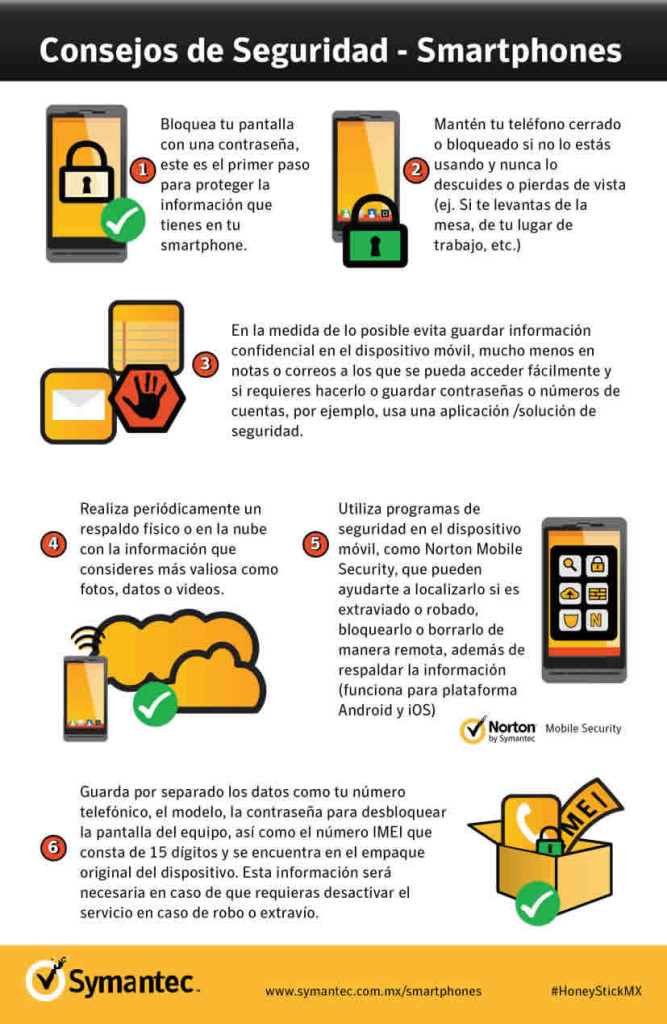

• Activar la función de bloqueo de pantalla y utilizar una contraseña.

• Utilizar programas de seguridad en el teléfono. Estas herramientas pueden detener a los hackers y así evitar que roben información o espíen a los usuarios mientras utilizan redes públicas.

• Poner atención al lugar donde deja su equipo. Incorporar características distintivas, como fundas de colores o etiquetas.

• Respaldar periódicamente la información —fotos, canciones, documentos.

• Tener información de contacto en la pantalla de bloqueo ayudará a que quien lo recupere se pueda poner en contacto sin tener que entrar al equipo.

2. Para las empresas

• Desarrollar e implementar políticas estrictas en cuanto al uso de smartphones para el trabajo, lo cual incluye contraseña obligatoria en la pantalla de inicio.

• Educar a sus colaboradores sobre los riesgos relacionados con sus dispositivos móviles, tanto físicos como en línea.

• Hacer un inventario de los equipos móviles que se conectan a sus redes.

• Implementar un proceso formal para que todos lo miembros de la organización sepan qué hacer si pierden o les roban su teléfono.